Guide unique des bonnes pratiques pour la sûreté des espaces publics

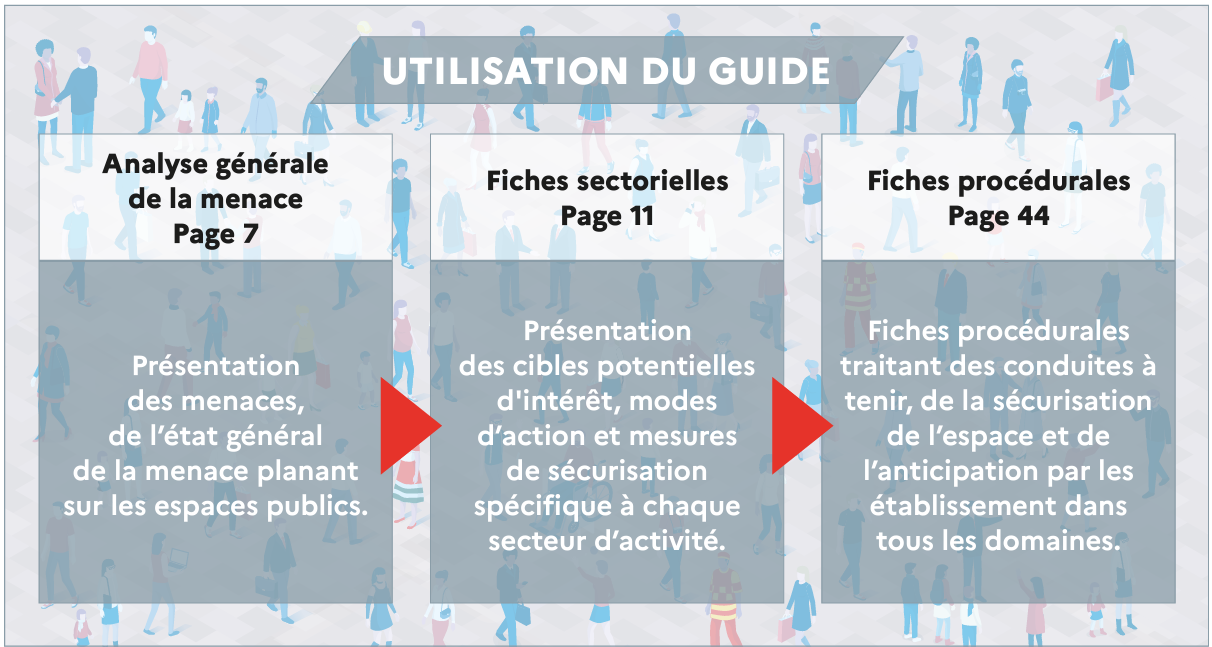

Face au niveau de la menace, l’action publique ne peut être efficace sans le concours de la société civile. Les exploitants d’établissements recevant du public (ERP) et les représentants politiques locaux ont donc une responsabilité pénale et morale dans la mise en œuvre de mesures de sécurité. Ce vade-mecum vise donc à leur fournir, ainsi qu’à toute autre personne susceptible de contribuer à la sécurisation des espaces publics, les informations et les procédés inhérents au besoin de vigilance, en complément du plan VIGIPIRATE. Il est ainsi structuré en trois parties :

▶la première, présentant une analyse de la menace planant sur les espaces publics,

▶la deuxième, composée de fiches spécifiques à chaque secteur d’activité. Les menaces spécifiques, cibles spécifiques, modes d’actions privilégiés et mesures relatives à la sécurisation des espaces publics, domaine par domaine, y sont présentés.

▶la dernière, consiste à rassembler un ensemble de fiches procédurales traitant des conduites à tenir, de la sécurisation de l’espace et de l’anticipation par les établissements dans tous les domaines. Des fiches réflexes sont également fournies pour aider à mettre en place et maintenir en condition les divers systèmes et procédures de sécurité. Après la lecture de l’état général de la menace, un rappel sur les spécificités et enjeux propres à certains domaines d'activité est présenté. Ensuite, les fiches thématiques aideront de manière très concrète à sécuriser les établissements et à instaurer les procédures nécessaires en cas de péril imminent.

I. Analyse générale de la menace . . . . . . . . . . . . . . . . . . 7

Menaces . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

Vulnérabilités : des cibles privilégiées . . . . . . . . . . . . . . . . . . . . . . . . 9

Modes d’action. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10

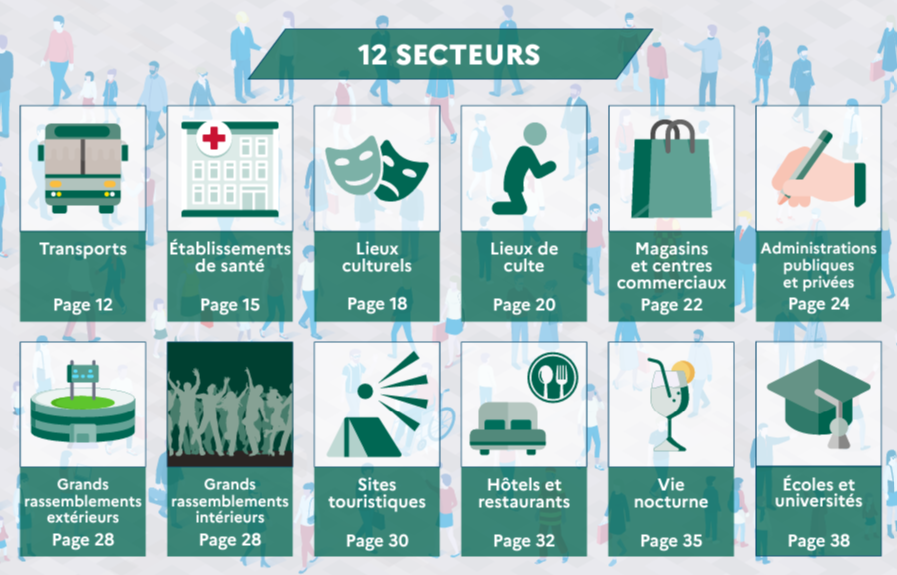

II. Fiches sectorielles. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Sécurisation des transports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

Sécurisation des établissements de santé . . . . . . . . . . . . . . . . . . . . . 15

Sécurisation des lieux culturels . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

Sécurisation des lieux de culte. . . . . . . . . . . . . . . . . . . . . . . . . . . . .20

Sécurisation des magasins et centres commerciaux. . . . . . . . . . . . . . . . .22

Sécurisation des administrations publiques et privées. . . . . . . . . . . . . . .24

Sécurisation des grands rassemblements extérieurs . . . . . . . . . . . . . . . .26

Sécurisation des grands rassemblements intérieurs . . . . . . . . . . . . . . . 28

Sécurisation des sites touristiques . . . . . . . . . . . . . . . . . . . . . . . . . .30

Sécurisation des hôtels et restaurants . . . . . . . . . . . . . . . . . . . . . . . 32

Sécurisation des lieux de vie nocturne. . . . . . . . . . . . . . . . . . . . . . . .35

Sécurisation des écoles et des établissements scolaires. . . . . . . . . . . . . .38

Sécurisation des établissements d’enseignement supérieur et de recherche . .41

III. Fiches procédurales. . . . . . . . . . . . . . . . . . . . . . . . . . .44

Organisation et anticipation. . . . . . . . . . . . . . . . . . . . . . . . . 45

OA1 Mise en place d’un plan de sécurisation de l’établissement (PSE) . . . 46

OA2 Formation et sensibilisation du personnel . . . . . . . . . . . . . . . . 49

OA3 Organisation d’un exercice de sûreté . . . . . . . . . . . . . . . . . . . 50

OA4 Chaîne d’alerte face à une menace . . . . . . . . . . . . . . . . . . . . 62

OA5 Vérification du personnel. . . . . . . . . . . . . . . . . . . . . . . . . . .65

OA6 Préparer sa communication de crise. . . . . . . . . . . . . . . . . . . . .70

OA7 Conseils aux voyageurs . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

Réaction. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .78

R1 Réaction | Prévenir les autorités. . . . . . . . . . . . . . . . . . . . . . . . .79

R2 Réaction | Attaques armées. . . . . . . . . . . . . . . . . . . . . . . . . . .81

R3 Réaction | Prise d’otages. . . . . . . . . . . . . . . . . . . . . . . . . . . . .85

R4 Réaction | Produits toxiques . . . . . . . . . . . . . . . . . . . . . . . . . 86

R5 Réaction | Drones malveillants. . . . . . . . . . . . . . . . . . . . . . . . .90

R6 Réaction | Cyberattaque . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

R7 Réaction | Signalement d’un individu suspect . . . . . . . . . . . . . . . 94

R8 Réaction | Fouille des locaux . . . . . . . . . . . . . . . . . . . . . . . . . 99

Moyens. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

M1 Moyens | Mise en place d’un système de vidéosurveillance. . . . . . . . 101

M2 Moyens | Mise en place d’un système de contrôle des accès. . . . . . . 107

M3 Moyens | Mesures d’entraves aux véhicules béliers . . . . . . . . . . . 110

M4 Moyens | Mise à niveau de la sécurité des systèmes d’informations. . . 112

A TELECHARGER (Pour les membres FREE ou EXPERT)

Sécurité Privée, CNAPS et agent de sécurité : Votre guide complet par des experts !Mickaël MINGEAU

Sécurité Privée, CNAPS et agent de sécurité : Votre guide complet par des experts !Mickaël MINGEAU

DEVENIR MEMBRE

.

Cet article est exclusivement réservé à nos abonnés payants avec le forfait EXPERT.

Inscrivez-vous dès maintenant et passez à un compte EXPERT pour lire cet article et accéder à l'intégralité de notre bibliothèque réservée exclusivement à nos abonnés payants.

Cet article est accessible uniquement aux abonnés FREE (gratuit) et EXPERT (payant).

Inscrivez-vous dès maintenant pour lire cet article. Pour un accès illimité à l'ensemble de nos publications, devenez un abonné EXPERT.

Vous avez déjà la chance d'avoir un compte ? Se connecter

Mickaël MINGEAU

Professionnel et expert en droit appliqué à la sécurité privée, avec plus de 20 ans d'expérience dans ce secteur. Consultant, Formateur et enseignant. Titulaire d'une licence professionnelle, SSIAP 3.

Suivez moi ! :

Articles similaires

L’ONU et la Sécurité Privée : Prévention du crime à l’échelle mondiale

02 juil. 2024

Le DCAF et la Sécurité Privée 🛡️

21 juin 2024

Télécharger la nouvelle version du code de déontologie en sécurité privée pour 2024 ! (Décret n° 2024-311 du 4 avril 2024)

07 avr. 2024